超级WAF3.0(运维安全 PDRR 模型)

WAF 产品定义¶

●WAF(Web 应用程序防火墙)通过过滤和监控 Web 应用程序与互联网之间的 HTTP 流量来帮助保护 Web 应用程序。它通常可以保护 Web 应用程序,使其免受跨站点伪造、跨站点脚本 (XSS)、文件包含、SQL 注入及其他一些攻击的影响。

●WAF 属于协议第 7 层防御策略(OSI 模型中),并不能抵御所有类型的攻击。此攻击缓解方法通常隶属于一套工具,整套工具共同针对一系列攻击手段建立整体防御措施。

● 通过在 Web 应用程序前端部署 WAF,可在 Web 应用程序与 Internet 之间形成一道屏障。虽然代理服务器通过中介保护客户机的身份,但 WAF 是一种反向代理,引导客户端通过 WAF 到达服务器,从而防止暴露服务器。

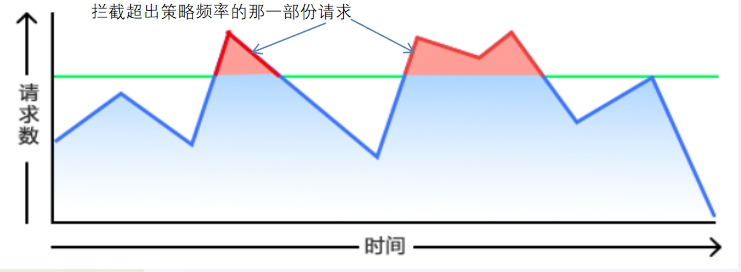

●WAF 通过一组通常称为“策略”的规则进行运作。这些策略旨在过滤恶意流量,防止受到应用程序漏洞的侵害。WAF 的部分价值在于可以快速简便地修改政策,因而可以更迅速地响应不同的攻击手段。在 CC 攻击期间,可通过修改 WAF 政策快速实施速率限制

核心价值:为用户提供精准的 Web 应用防护,提供业务连续性保证

客户对 WAF 的期待-运维安全 PDRR 模型¶

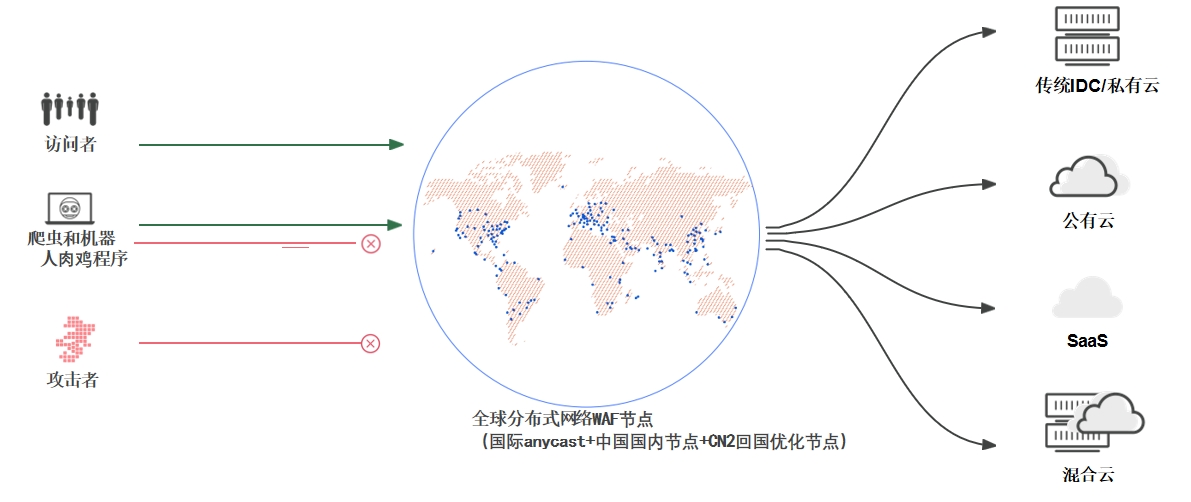

全球网络架构与原理¶

全球分布式网络 WAF 节点(国际 anycast+中国国内节点+CN2 回国优化节点)

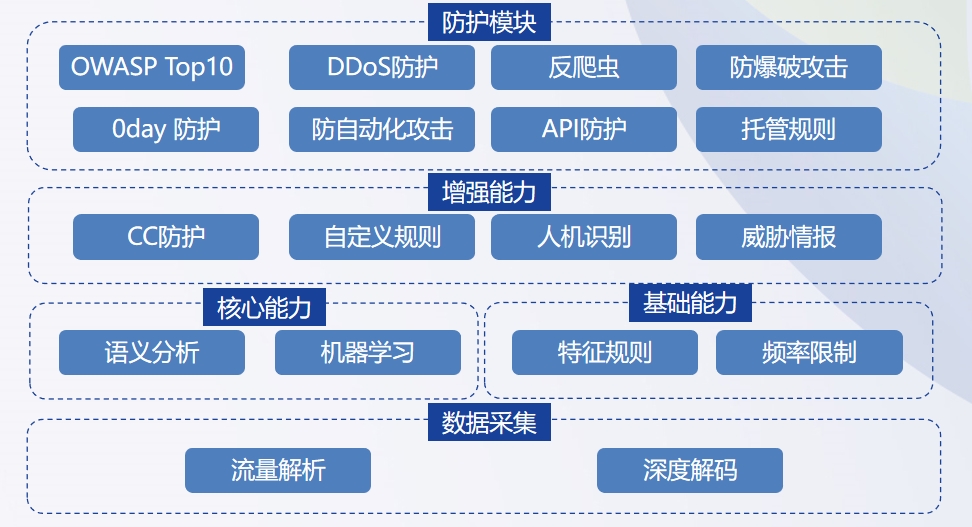

WAF 系统架构¶

Web 应用流量

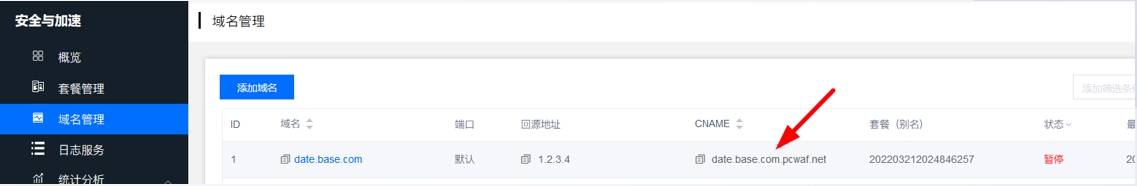

防御:开启防护的基本设置:切 cname 解析即刻生效¶

**接入前**:没有使用我们之前,源站 是暴露在公网上的

**接入后**:使用我们服务后, 所有的请求都有通过 Anycast 被路由到最近的防护节点数据中心,经过处理后再回到源站

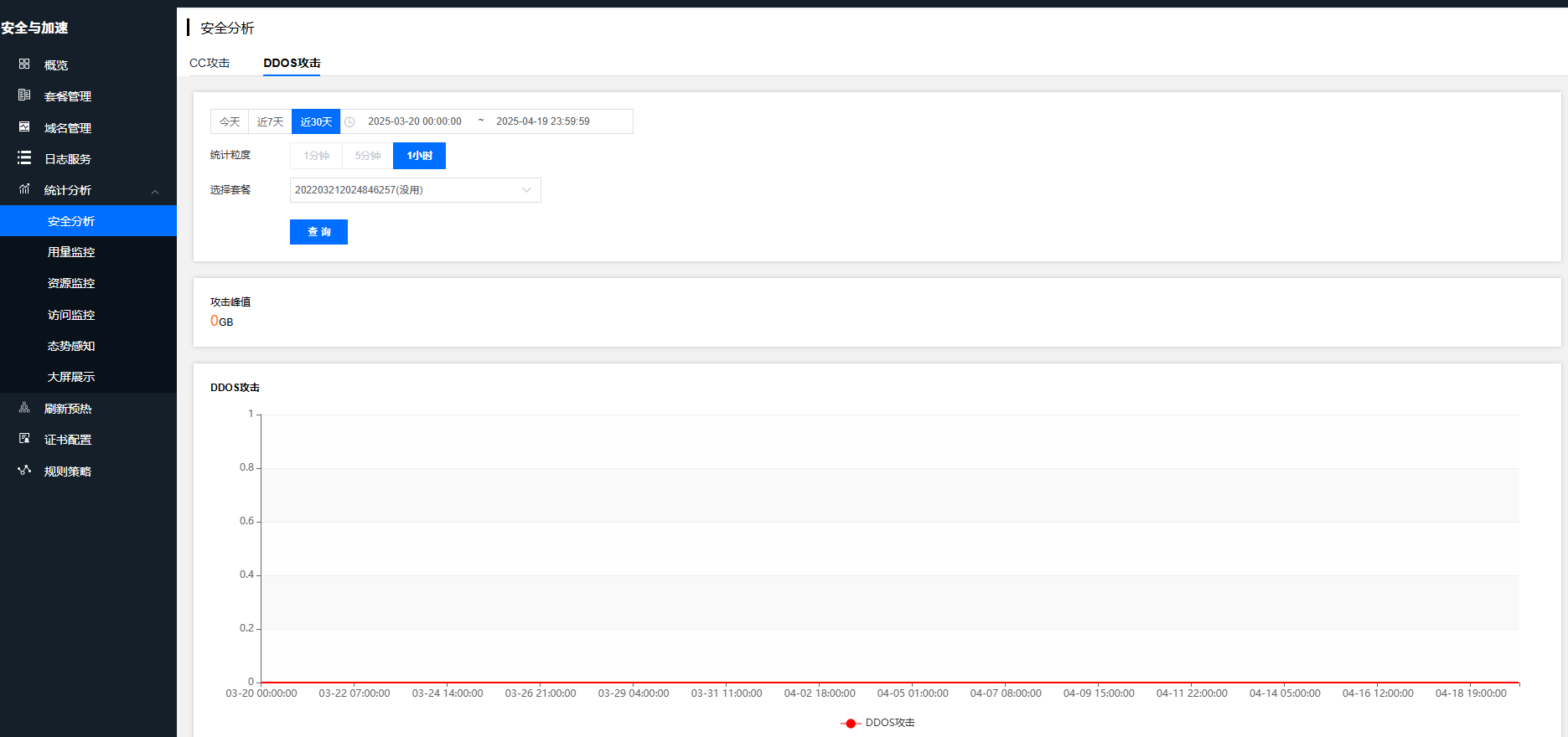

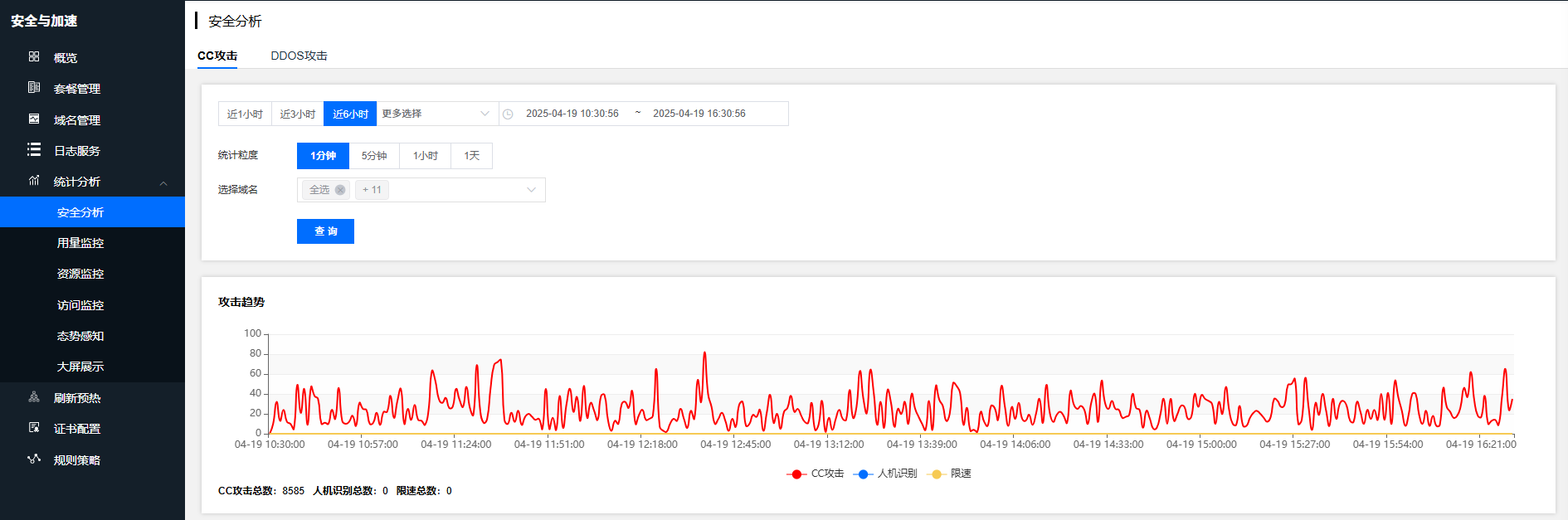

监测:数据获取及 DDOS 攻击流量分析¶

利用用户安全中心-安全加速,分析了解流量模式,掌握合法用户行为特征,了解防火墙安全事件

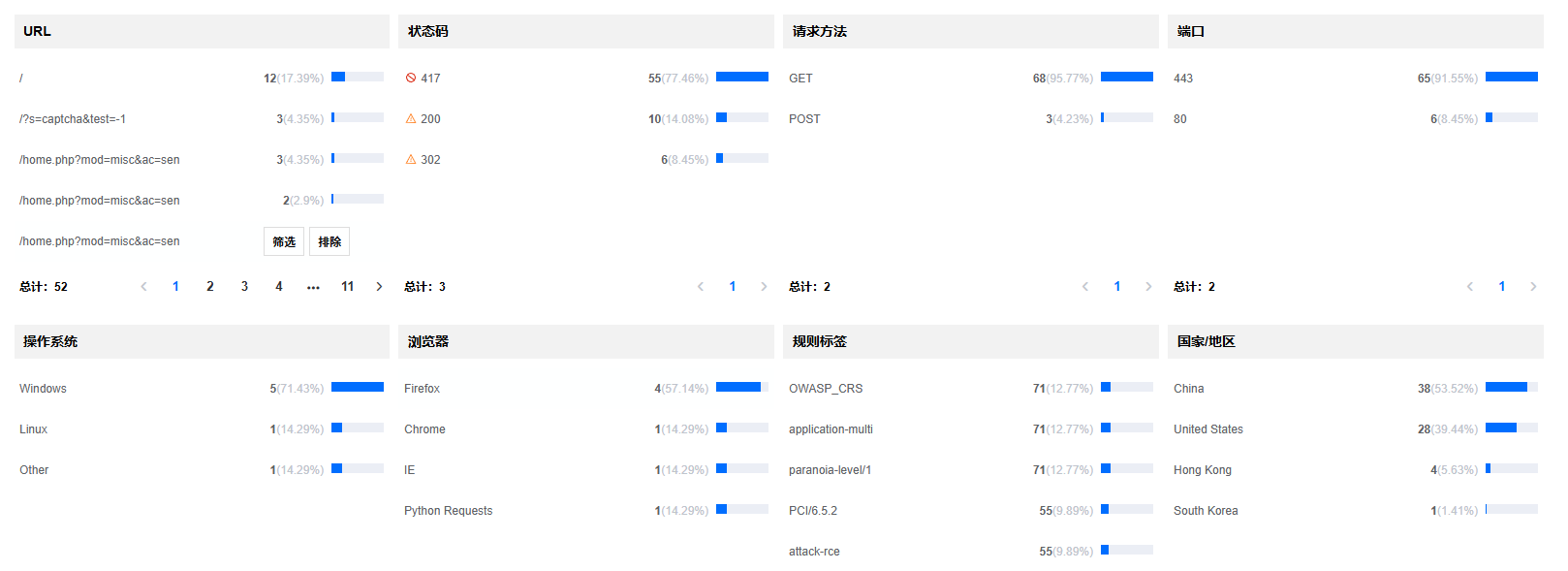

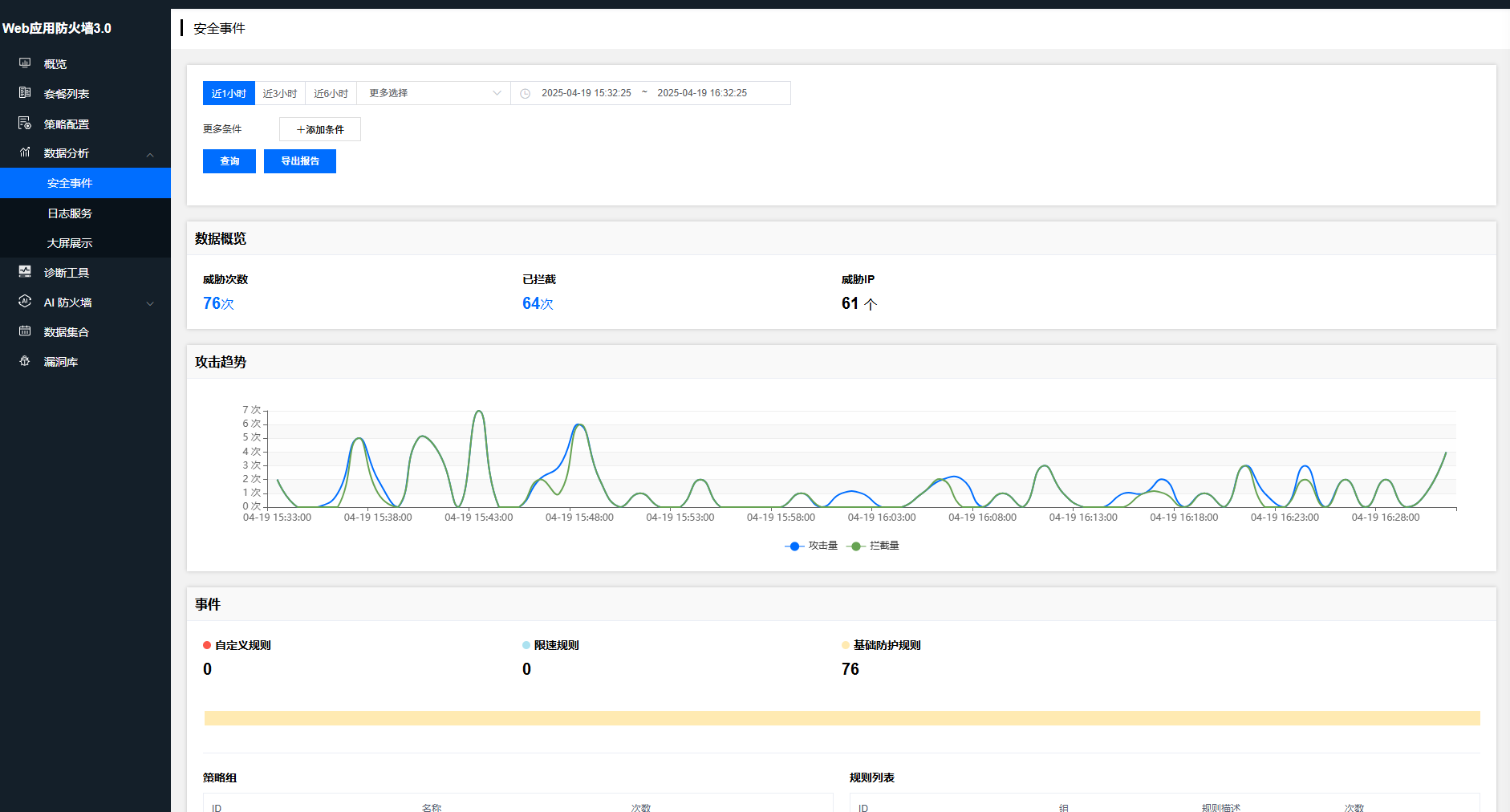

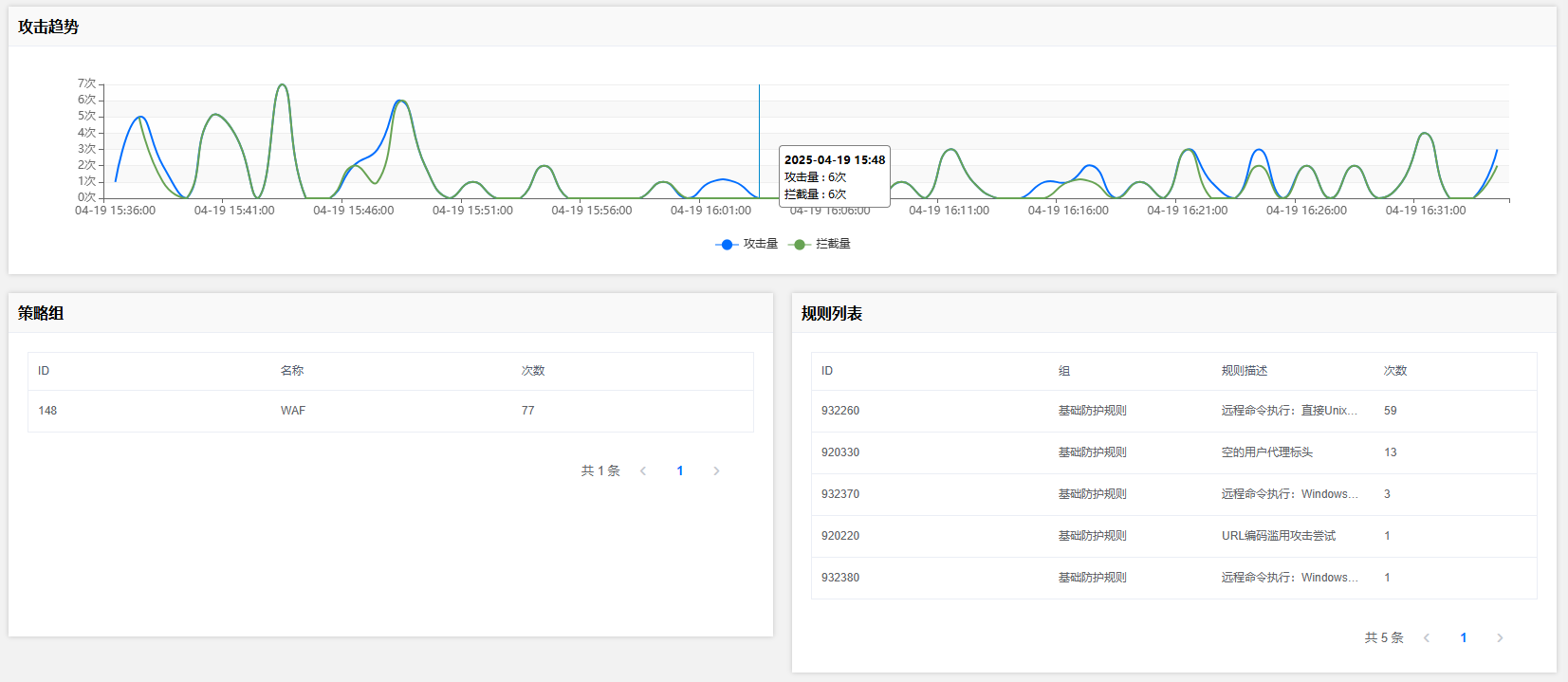

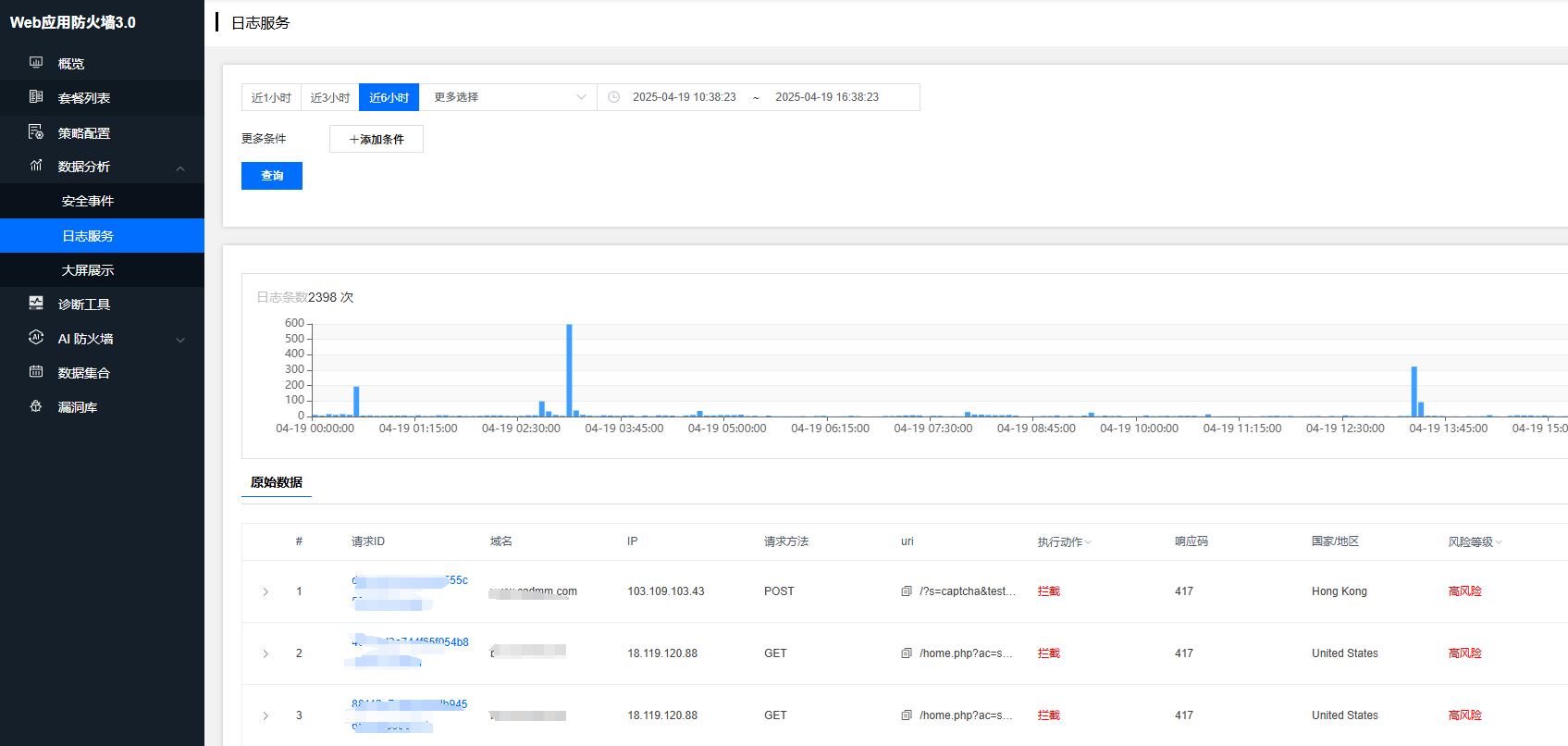

监测:数据获取及七层 WEB 攻击流量分析¶

利用用户安全中心-Web 应用防火墙 3.0,分析了解流量模式,掌握合法用户行为特征,了解防火墙安全事件

响应:防护模式:仅记录¶

菜单“ 套餐列表->配置策略->策略组中选中相应 WAF 规则名称

开户仅记录模式预跑,可以提前发现一些可能存在的漏洞并对其进行修复,在此过程中,不会有拦截动作

在日志服务中,可以查看详细数据,同时也可以提前一建加白名单

响应:防护模式:开启¶

● 菜单“ 套餐列表->配置策略->策略组中选中相应 WAF 规则名称

拦截模式开启,针对自定义规则,限速规则,托管规则,配置的条件策略,及**OWASP**规则集存在的,可以对触发的策略有拦截动作

在日志服务中,可以查看详细数据,同时也可以提前一建加白名单

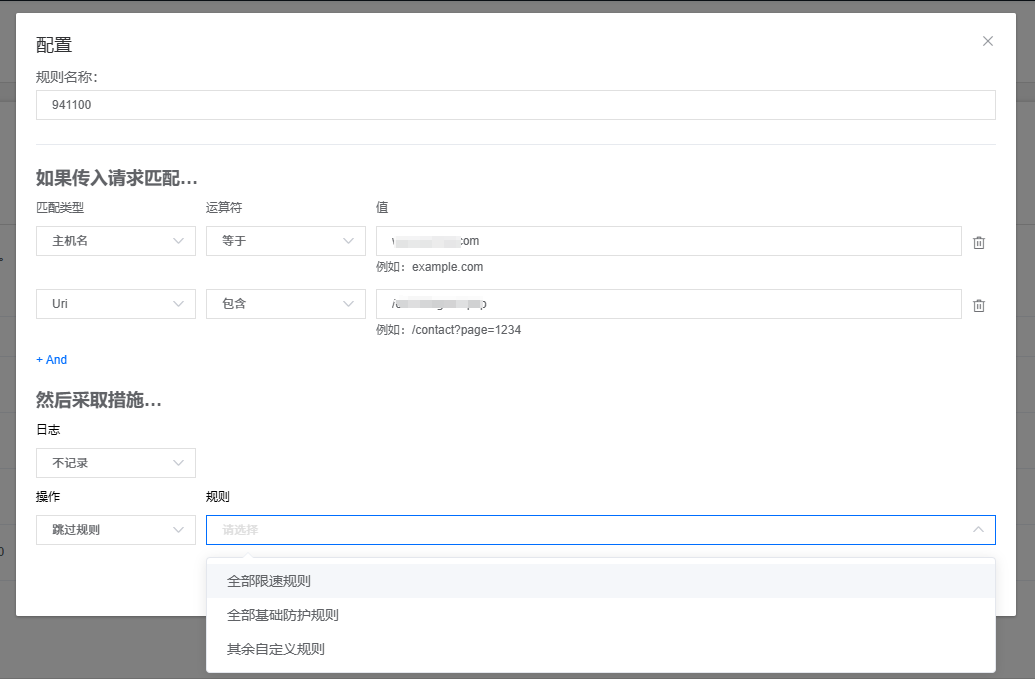

响应:自定义规则¶

菜单“ 套餐列表->配置策略->策略组->自定义规则 高级版自定义规则

匹配依据:

● 独立 IP

● 主机名

● 请求头

● Cookie

● 查询参数

● URI

● 国家/地区

● X-forwarded-For

● 请求来源/请求头

● UA

● Referer

采取措施:

● 跳过规则 ● 仅记录 ● 拦截 ● 加白规则 ID

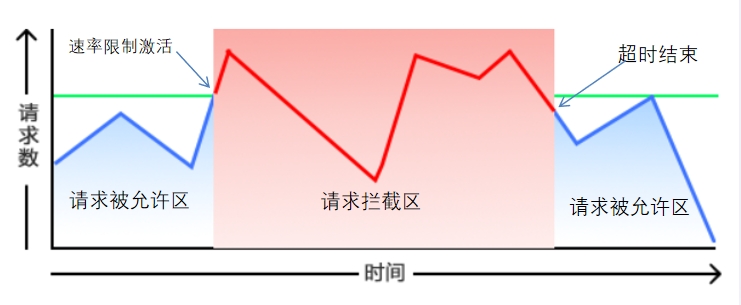

响应:频率限制¶

高级版频率限制

匹配依据:

1.设定频率限制规则的**流量范围**

2.定义频率限制的**匹配依据和计数依据**

3.定义频率、操作、持续时间

计数依据:

● 独立 IP

● 请求头

● Cookie

● 查询参数

● URI

● 国家/地区

● X-forwarded-For

● 请求来源

● UA

● Referer

响应:限速规则¶

菜单“ 套餐列表->配置策略->策略组->限速规则

保护源站:高精度 DoS 保护,保护源站免受过多请求数影响

保护客户数据:保护敏感客户信息免受暴力登录攻击

保护 API:设置 API 使用限制,确保可用性并防止滥用

**节约成本**:设置阈值,仅允许合法流量通过,避免因流量峰值或攻击而产生不可预测的成本

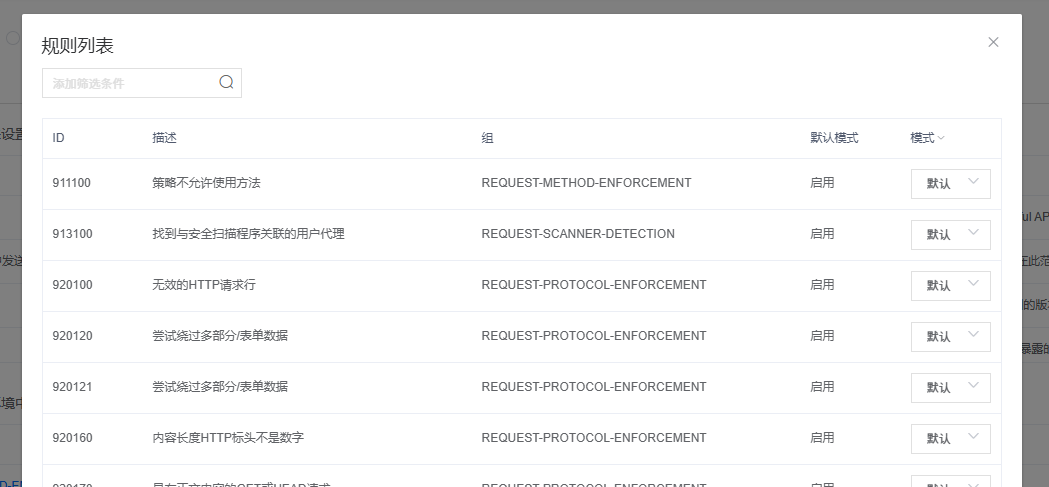

响应:策略组->OWASP 托管规则集¶

SQL Injection (SQLi):阻止 SQL 注入

Cross Site Scripting (XSS):阻止跨站脚本攻击

Local File Inclusion (LFI):阻止利用本地文件包含漏洞进行攻击

Remote File Inclusione(RFI):阻止利用远程文件包含漏洞进行攻击

Remote Code Execution (RCE):阻止利用远程命令执行漏洞进行攻击

PHP Code Injectiod:阻止 PHP 代码注入

HTTP Protocol Violations:阻止违反 HTTP 协议的恶意访问

HTTPoxy:阻止利用远程代理感染漏洞进行攻击

Sshllshock:阻止利用 Shellshock 漏洞进行攻击

Session Fixation:阻止利用 Session 会话 ID 不变的漏洞进行攻击

Scanner Detection:阻止黑客扫描网站

Metadata/Error Leakages:阻止源代码/错误信息泄露

Project Honey Pot Blacklist:蜜罐项目黑名单

GeoIP Country Blocking:根据判断 IP 地址归属地来进行 IP 阻断

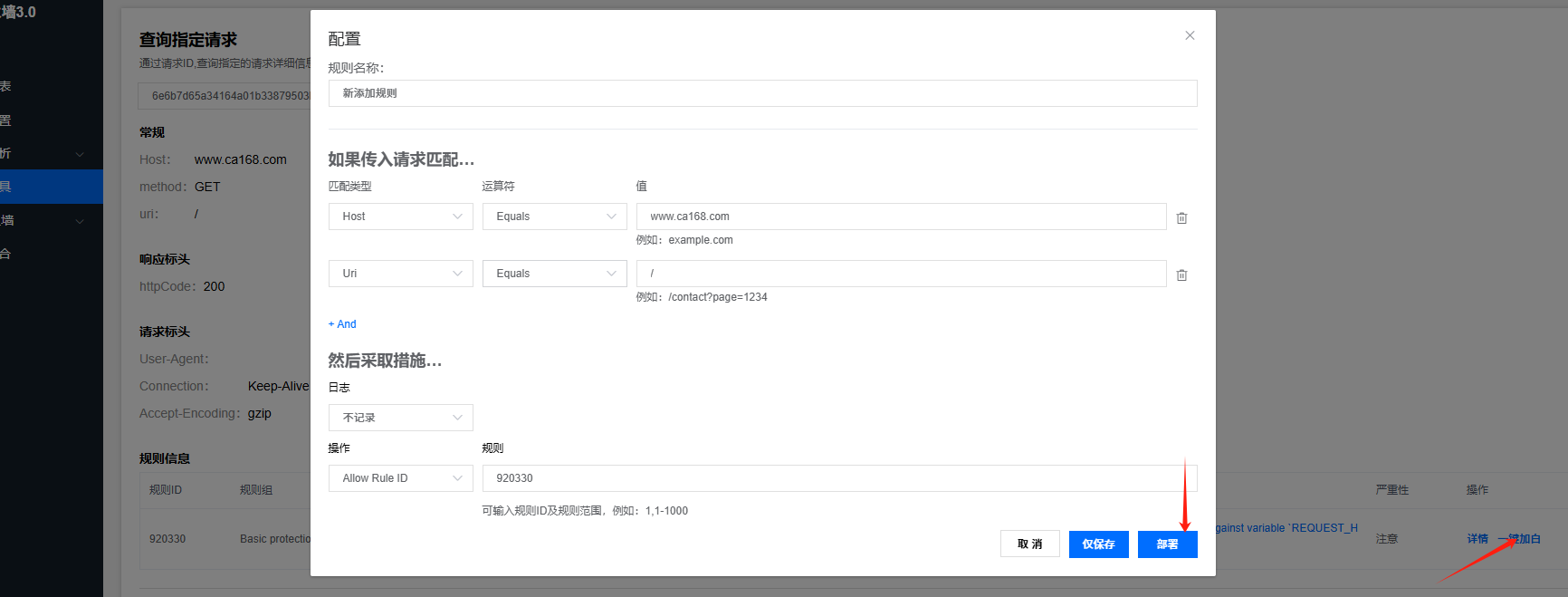

恢复 :一键加白名单¶

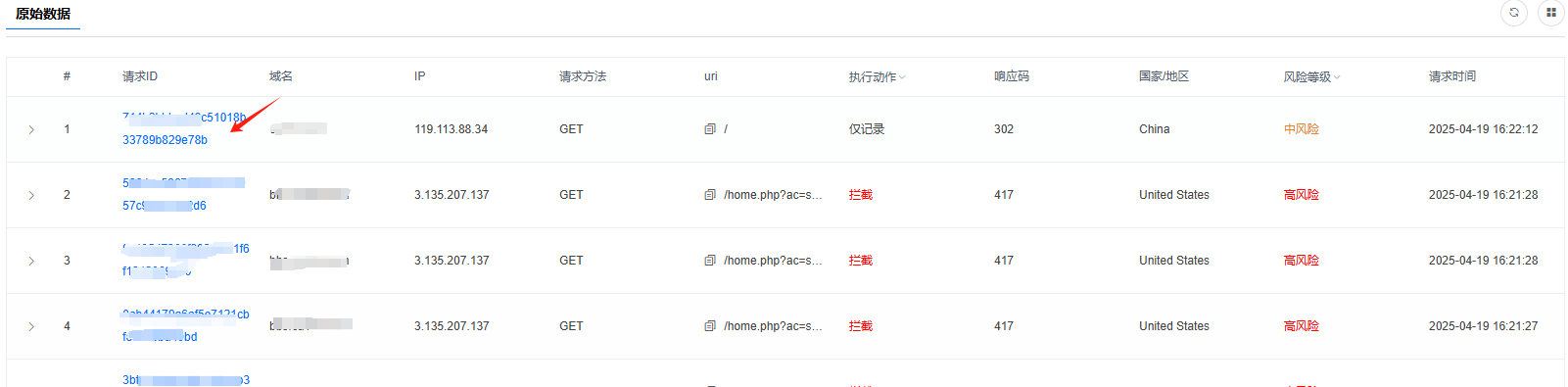

通过查看日志,一键加白名单:**Web 应用防火墙 3.0-> 日志服务 --点击或搜索相应日志 ID**

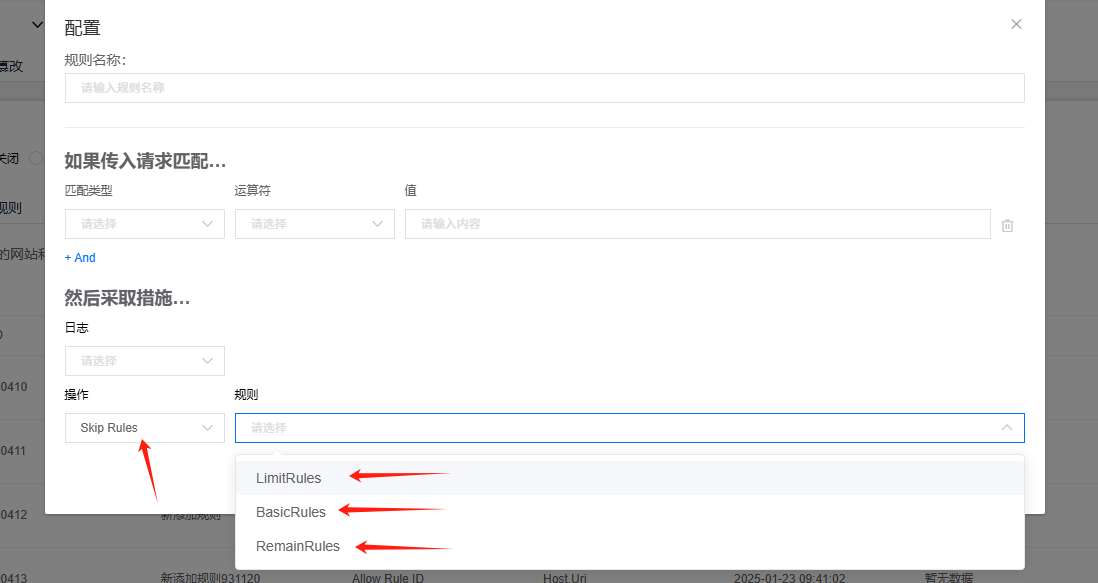

恢复 :通过自定义规则跳过¶

**Web 应用防火墙 3.0->套餐列表->策略组->自定义规则->新增规则**,通过这里可以跳过三大规则总集

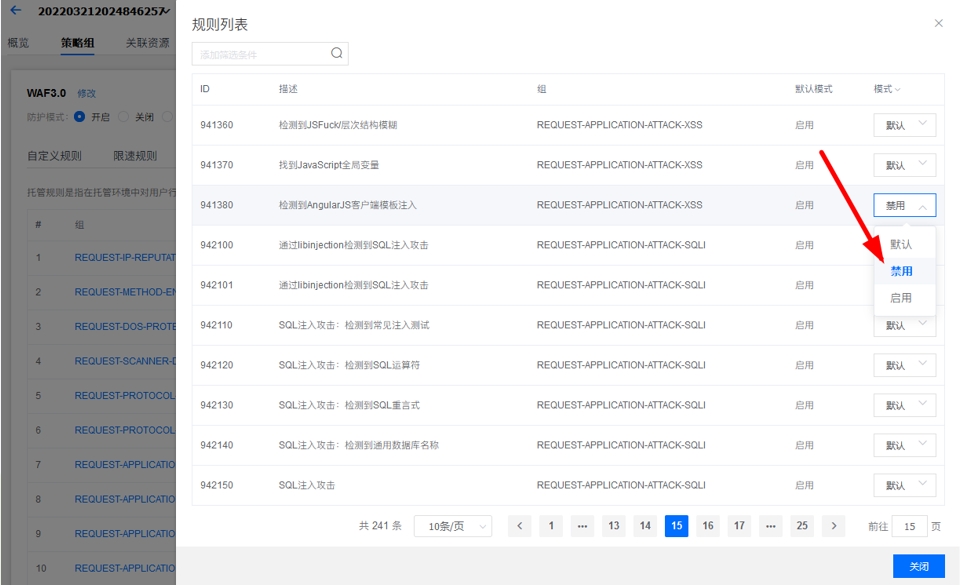

恢复 :通过托管规则,禁用更细分托管规则条目¶

**Web 应用防火墙 3.0->套餐列表->策略组->托管规则->高级搜索**,通过这里可以禁用细分规则

恢复 :回顾并逐步完善规则¶

● 结合数据完善规则

● 调整限速规则的阈值

● 回顾被攻击的规则,调整阈值,保持常态开启

● 回顾攻击 IP 或分析日志,是否需要通过 List 开启常态化拦截以降低风险

● 是否需要对其他配置进行优化

● 是否优化静态资源的缓存规则

● 是否更新 TLS 版本,或配置 HTTPS 重定向